Untere Hohle Gasse 5

CH - 3550 Langnau im Emmental

Watchguard Firebox als Reverse Proxy für Skype for Business

Watchguard Firebox als Reverse Proxy für Skype for Business

Wenn Sie Skype for Business (ehemals Microsoft Lync) on Premise einsetzen (nicht aus der Office365-Cloud), dann möchte der Skype for Business Front End Server gerne zwischen lokalen Clients und externen Clients unterscheiden. Zu diesem Zweck müssen die von extern kommenden Verbindungen auf andere Ports geleitet werden (siehe dazu auch "How the Reverse Proxy Fits into Skype for Business"). Microsoft empfiehlt dazu eine Reihe von Reverse Proxy-Lösungen diverser Anbieter. Wenn Sie glücklicher Benutzer einer Firebox von Watchguard sind, dann können Sie mit einer SNAT-Regel in Ihren Policies diese Anforderungen auch abbilden und sparen sich die kostspielige Investition in einen dedizierten Reverse-Proxy, der eigentlich nur Port-Mapping macht. Investieren Sie das Geld lieber in eine Total Security-Lizenz von Watchguard, damit haben Sie einen echten Mehrwert.

Folgende Aktionen müssen Sie ausführen, um Skype for Business hinter Ihrer Watchguard Firebox zu betreiben:

TLS-Zertifikat importieren

Importieren Sie Ihr SAN- oder Wildcard TLS-Zertifikat als Typ "Proxy Server" auf Ihre Firebox. Seit Fireware 12.2 können Sie mehrere Zertifikate importieren und diese dann den einzelnen Proxies auf den Policies zuweisen.

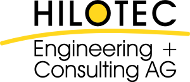

HTTPS Proxy Policy erstellen

Erstellen Sie eine Policy vom Typ HTTPS-Proxy auf Port TCP/443 und leiten Sie damit allen Traffic von der dedizieren externe IPv4-Adresse per SNAT-Regel auf Port TCP/4443 der internen IPv4-Adresse des Skype for Business Front End Servers um. Zusätzlich können Sie im To-Feld auch noch die IPv6-Adresse Ihres Skype for Business Front End Servers eintragen, falls Sie einen AAAA-Record im DNS dazu erstellt haben. Als Proxy Action erstellen Sie ein Klon des "HTTPS-Server.Standard".

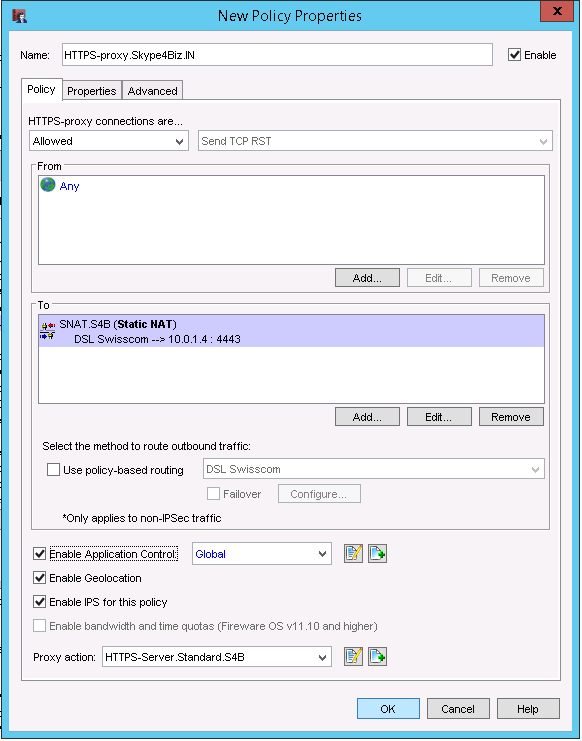

HTTPS Proxy zur TLS-Inspektion erstellen

Wählen Sie für die Content Inspection das TLS-Profile "TLS-Server.Standard" aus, das mindestens TLS 1.0 verlangt, den TLS-Traffic auf Compliance prüft und PFS erlaubt. Wählen Sie als Action "Inspect" und erstellen eine Klon des "HTTP-Server.Standard" für die Proxy Action. Optional wählen Sie das gewünschte Proxy Server-Zertifikat aus, falls Sie mehrere importiert haben. Dank der Content Inspection durch die Watchguard Firebox, können Sie auf dem IIS des Skype for Business Front End Servers auch ein TLS-Zertifikat Ihrer internen CA verwenden.

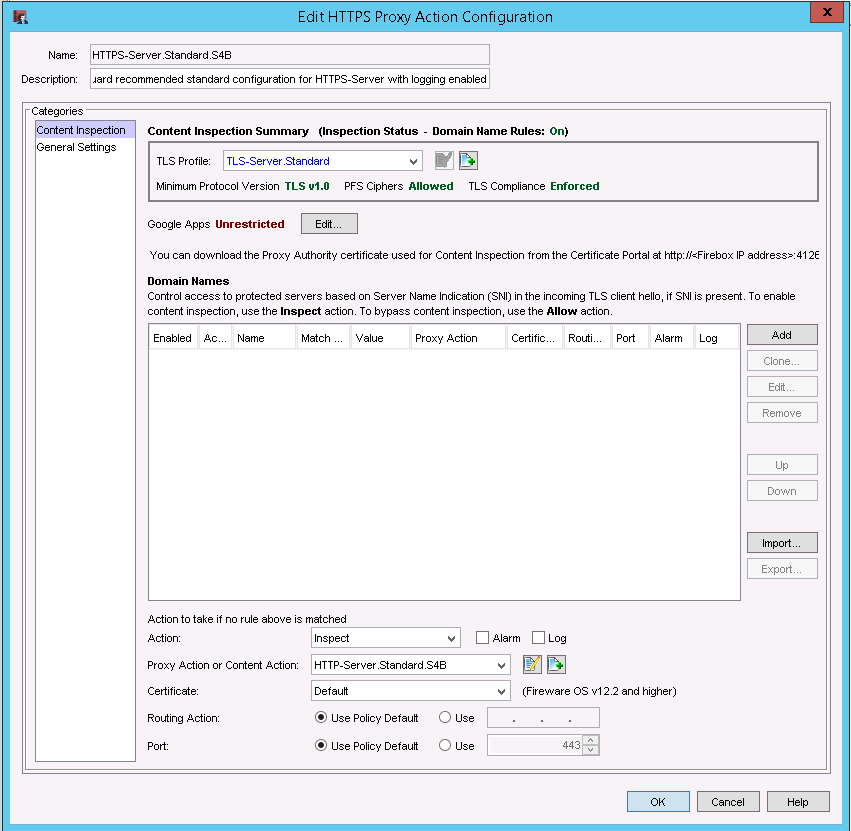

HTTP-Server Proxy konfigurieren

Auf dem HTTP-Server sollten Sie unter "HTTP Request" - "Request Methods" die "Actions to take" bei "None matched" auf "Allow" setzen. Eventuell verwendet Skype for Business Request Methods, die nicht standardmässig erlaubt sind und Sie müssten diese noch nachtragen, falls Sie den Proxy restriktiver einstellen möchten. Lassen Sie dazu das Logging aktiviert damit diese Meldungen im Traffic Monitor resp. in Dimension erscheinen.

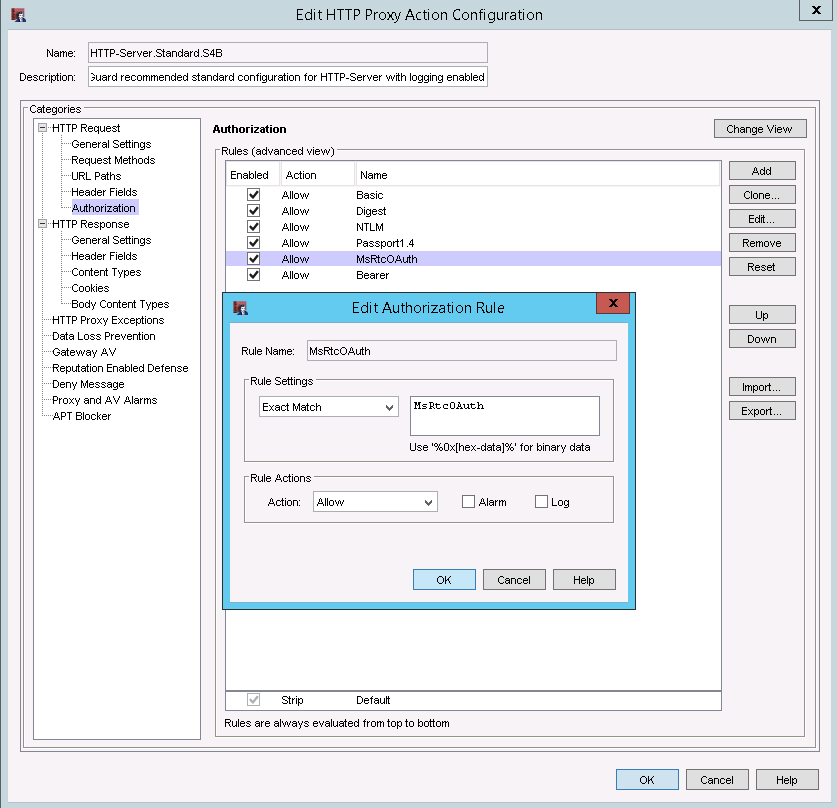

Weiterhin müssen Sie unter "HTTP Request" - "Authorization" zwei Anmeldeschemata ergänzen, die fehlen. Klicken Sie auf "Add" und fügen Sie jeweils einen "Exact Match" für:

- MsRtcOAuth

- Bearer

Schlussbemerkungen

Speichern und applizieren Sie diese Policy auf Ihrer Firebox und dem externe Zugriff über den Skype for Business-Client steht nichts mehr im Wege.

Dieses Einstellungsbeispiel ist relativ lasch konfiguriert und damit funktioniert der Reverse Proxy mit Skype for Business auf sicher. Im Sinne einer Web-Application-Firewall können Sie erlaubten HTTP Requests deutlich restriktiver konfigurieren, um Ihren Skype for Business Server besser zu schützen. Protokollieren Sie dazu über einen längeren Zeitraum die Kommunikation Ihrer Clients mit dem Server und entfernen Sie alles was nicht benötigt wird.

Wenn die externe IPv4-Adresse, über die Ihre Skype for Business-Dienste laufen, nicht die primäre Adresse Ihres WAN-Anschluss ist, müssen Sie unter "Dynamic NAT" noch einen Eintrag machen, um Verbindungen, die von der internen IPv4-Adresse des Skype for Business Front End Servers kommen, mit der korrekten externen IPv4-Adresse als Source IP zu versehen.

HILOTEC Engineering + Consulting AG ist Watchguard Gold-Partner. Kontaktieren Sie uns, wenn Sie nach einer angepassten Sicherheitslösung suchen oder Unterstützung bei der Konfiguration Ihrer Watchguard-Produkte benötigen.